近日,中國人民大學信息學院信息安全實驗室智能軟件安全研究團隊2篇論文被ICSE 2024錄用。ICSE全稱為International Conference on Software Engineering,是國際公認的軟件工程領域旗艦會議,被中國計算機學會(CCF)列為A類會議,每年召開一次,2024年是其第46屆會議。信息學院教師黃建軍分別為兩篇論文的第一作者和通訊作者。

論文介紹

1、論文題目:Raisin: Identifying Rare Sensitive Functions for Bug Detection

作者:Jianjun Huang, Jianglei Nie, Yuanjun Gong, Wei You, Bin Liang, Pan Bian

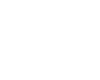

稀有函數(shù)是軟件系統(tǒng)中調用次數(shù)稀少的一類函數(shù),敏感函數(shù)則是軟件系統(tǒng)中易導柱漏洞的關鍵函數(shù)。本文提出了一種基于上下文的類比推理方法Raisin,來識別軟件系統(tǒng)中的稀有敏感函數(shù),其工作流程如圖1所示。圖1中,上半部分為識別頻繁的敏感函數(shù)(即調用次數(shù)較多的敏感函數(shù)),以頻繁函數(shù)和其上下文函數(shù)聚類后的簇作為配對,通過類比推理方法識別出與給定種子函數(shù)(如kmalloc)相似的頻繁敏感函數(shù)。下半部分為識別稀有敏感函數(shù),主要包括:將稀有函數(shù)的調用上下文中的稀有函數(shù)展開,獲取具有更準確嵌入向量的頻繁函數(shù)作為上下文函數(shù),并對它們做聚類,將每個簇與稀有函數(shù)進行配對;對稀有函數(shù)分詞后的子詞進行嵌入,然后基于子詞出現(xiàn)頻率加權累加計算出各個稀有函數(shù)的較高質量的嵌入向量;根據(jù)頻繁敏感函數(shù)的識別結果,提取與敏感操作關聯(lián)的關鍵子詞,以之過濾稀有函數(shù),使得類比推理僅面向更可能的候選敏感函數(shù)。最后,經類比推理識別出的稀有敏感函數(shù)被配置到靜態(tài)漏洞檢測工具中,對目標軟件系統(tǒng)開展漏洞檢測。

對Linux kernel、FreeBSD、OpenSSL、FFmpeg和QEMU等5個大型開源安軟件系統(tǒng)展開測試,發(fā)現(xiàn)了上萬個稀有敏感函數(shù),平均精確率達91%。在Linux和FreeBSD中共檢測發(fā)現(xiàn)27個漏洞,其中21個已被內核開發(fā)者確認。

圖1 Raisin工作流程

2. 論文題目:FuzzInMem: Fuzzing Programs via In-memory Structures

作者:Xuwei Liu, Wei You, Yapeng Ye, Zhuo Zhang, Jianjun Huang*, Xiangyu Zhang

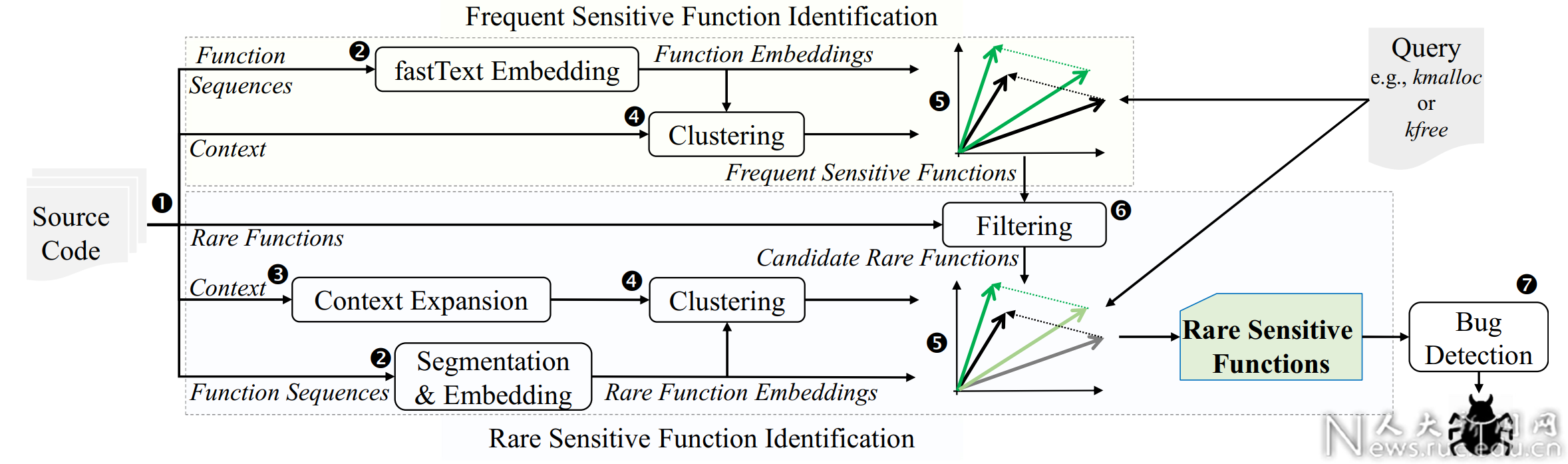

現(xiàn)有基于變異的模糊測試方法通常面向輸入中的位粒度或字節(jié)粒度進行變異以獲得測試種子。對于具有較為復雜數(shù)據(jù)結構或具有復雜內部約束的輸入來說,現(xiàn)有方法通常需要花費更多的時間來產生有效的測試種子。本文提出了一種新的方法FuzzInMem來變異與輸入相關的內存數(shù)據(jù)結構,并重用目標程序的邏輯來將編譯后的數(shù)據(jù)結構寫回文件中。FuzzInMem的工作流程如圖2所示。首先分析目標程序,解析出關鍵數(shù)據(jù)結構;然后利用一個合成器來分析源代碼并合成出自動變異內存數(shù)據(jù)結構的代碼,這一步會生成新的頭文件并重新定義關鍵數(shù)據(jù)結構,相比其原始定義,這些重定義的數(shù)據(jù)結構中某些字段會發(fā)生改變以輔助后續(xù)的變異;在運行時,監(jiān)控并劫持目標程序的執(zhí)行,將關鍵數(shù)據(jù)結構轉換為重定義的類型并在內存中做變異;利用目標程序常帶的內建打印輸出功能(如“另存為”)將內存中變異后的數(shù)據(jù)結構寫入滿足格式要求的文件中,這些文件將作為后續(xù)模糊測試的種子輸入。

在15個真實的應用程序上開展測試,F(xiàn)uzzInMem展現(xiàn)出了顯著優(yōu)于多種現(xiàn)有方法工具的性能,在真實應用程序上發(fā)現(xiàn)了29個全新的漏洞。

圖2 FuzzInMem工作流程

作者簡介

黃建軍,中國人民大學信息學院碩士生導師,主要研究方向為軟件安全性分析,在TSE、ICSE、FSE、CCS、Usenix Security等軟件工程和信息安全領域頂級期刊會議發(fā)表論文20余篇,曾獲ACM SIGSOFT杰出論文獎、CCF科學技術獎自然科學一等獎。